Nesse artigo, contarei a historia de uma das mais bem sucedidas famílias de Smart Cards já criadas, trata-se do MiFare.

O maior diferencial desse tipo de Smart Card é que ele se comunica de maneira sem contato (contactless), graças a uma tecnologia conhecida por RFID ( Radio Frequency IDentification).

O grande atrativo nessa tecnologia foi que ela dispensava contatos mecânicos o que causa um grande aumento na vida útil tanto do cartão como o da leitora, não obriga o Smart Card a ter uma fonte de alimentação como baterias e fora isso eram e são muito baratos de serem produzidos.

A Tecnologia RFID

Definição de um Transponder : Repetidor de Radiofrequência.

Definição de um Transponder : Repetidor de Radiofrequência.

Como a maioria das tecnologias que tanto nos beneficia atualmente, a do RFID também é oriunda da época da Gerra, mais especificamente da Segunda Grande Guerra.

Em 1945 o russo Léon Theremin, inventou uma ferramenta de espionagem para a União Soviética, tal ferramenta transmitia incidentes com informações de áudio via ondas de rádio.

Do outro lado um ressonador modulavam a frequência de rádio refletido e vibravam um diafragma ligeiramente alterado reproduzindo o áudio.

A grande sacada é que o lado que reproduzia o áudio não era alimentado elétricamente por fontes externas, o ressonador utilizava-se das próprias ondas de rádio como forma de alimentação para reprodução do áudio.

Em 1945 o russo Léon Theremin, inventou uma ferramenta de espionagem para a União Soviética, tal ferramenta transmitia incidentes com informações de áudio via ondas de rádio.

Do outro lado um ressonador modulavam a frequência de rádio refletido e vibravam um diafragma ligeiramente alterado reproduzindo o áudio.

A grande sacada é que o lado que reproduzia o áudio não era alimentado elétricamente por fontes externas, o ressonador utilizava-se das próprias ondas de rádio como forma de alimentação para reprodução do áudio.

Uma tecnologia similar foi desenvolvida no Reino Unido chamada de IFF Transponder (Identification Friend or Foe - Identificador de Amigo ou Inimigo) e foi utilizada durante a Segunda Guerra para identificar aeronaves amigas ou inimigas e é inclusive utilizada até hoje, com a finalidade de identificar não somente aeronaves como veículos, navios, infantarias, etc.

Somente em 1973 o inventor Mario Cardullo criou o primeiro Transponder passivo dotada com uma memória, que se tratava de um circuito integrado de apenas 16 bits de memória que era retroalimentado utilizando apenas a captação das ondas de rádio por uma antena e retransmitia por rádiofrequencia pela mesma antena os 16 bits da memória.

A invenção foi patenteada como RFID e também é conhecida pelo nome de TAG RFID (Etiqueta IDentificadora por Rádio Frequência), atualmente é largamente utilizada pela industria e por você também, as Tags RFID hoje identificam veículos como o caso do Sem Parar(link), em super mercados e lojas de departamentos para se evitar furtos de produtos, para se controlar um estoque por exemplo por via dessas tags é possível de se contabilizar um estoque inteiro em tempo real, identificar e armazenar dados inerentes a animais em um pasto como gado e ovelhas, identificar animais domésticos, identificar em tempo real toda a compra realizada por um cliente somente realizando a leitura de todas as Tags coladas nos produtos dentro do carrinho de compras, com a miniaturização da tecnologia já é possível até inserir Tags RFID em papel tão fino como uma folha de Sulfite ou cédula de dinheiro.

Enfim como pode ser visto é uma maneira eficiente e barata de se identificar qualquer coisa que se queira e se possa imaginar (inclusive humanos).

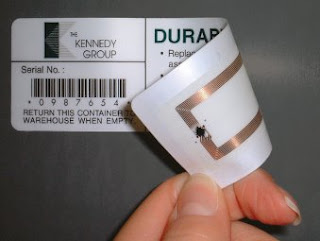

Abaixo algumas imagens de Tags RFID:

O MiFare

Somente em 1973 o inventor Mario Cardullo criou o primeiro Transponder passivo dotada com uma memória, que se tratava de um circuito integrado de apenas 16 bits de memória que era retroalimentado utilizando apenas a captação das ondas de rádio por uma antena e retransmitia por rádiofrequencia pela mesma antena os 16 bits da memória.

A invenção foi patenteada como RFID e também é conhecida pelo nome de TAG RFID (Etiqueta IDentificadora por Rádio Frequência), atualmente é largamente utilizada pela industria e por você também, as Tags RFID hoje identificam veículos como o caso do Sem Parar(link), em super mercados e lojas de departamentos para se evitar furtos de produtos, para se controlar um estoque por exemplo por via dessas tags é possível de se contabilizar um estoque inteiro em tempo real, identificar e armazenar dados inerentes a animais em um pasto como gado e ovelhas, identificar animais domésticos, identificar em tempo real toda a compra realizada por um cliente somente realizando a leitura de todas as Tags coladas nos produtos dentro do carrinho de compras, com a miniaturização da tecnologia já é possível até inserir Tags RFID em papel tão fino como uma folha de Sulfite ou cédula de dinheiro.

Enfim como pode ser visto é uma maneira eficiente e barata de se identificar qualquer coisa que se queira e se possa imaginar (inclusive humanos).

Abaixo algumas imagens de Tags RFID:

| |

| Uma Típica Etiqueta Adesiva com o RFID |

|

| Uma Ampola RFID que pode ser cirurgicamente implantada no corpo de "Animais" |

|

| Chaveiros RFID para portões Automáticos |

|

| Tags RFID utilizada na Agropecuária |

|

| Tag RFID utilizada para identificar Veículos, utilizado por pedágios e estacionamentos |

Em 1994, utilizando-se da tecnologia RFID surge o MiFare Classic de 1Kb de memória.

A empresa responsável pela sua concepção foi a Philips, atualmente a marca MiFare como sua tecnologia pertencem a NXP Semiconductors(link) uma empresa fundada pela própria Philips em meados de 2006.

MiFare é uma comprovada, "confiável" e robusta tecnologia de cartões sem contato, desde de seu lançamento em 1995 foram produzidos mais de 3,5 Bilhões de cartões e foram instaladas cerca de 40 Milhões de Terminais Leitores/Gravadores ao redor do mundo.

Aqui um fato curioso ocorreu, o ID (Número Único) que todo MiFare possui é composto por 4 bytes, o que nos dá no máximo 4.294.967.295 (pouco mais de 4 Bilhões) de ID's únicos disponíveis, logo em meados de 2009 ~ 2010, as fabricantes de MiFare estavam ficando sem ID's disponíveis para fabricar seu produtos, a solução então foi aumentar esse ID de 4 bytes para 7 bytes o que elevou para 72 Quatrilhões de ID's disponíveis, um número razoável se comparado os 15 anos que se levou para exaurir os 4 Bilhões de IDs disponíveis.

Esquema de funcionamento:

Como podem ver a comunicação é muito simples, inicialmente o leitor envia ondas de rádio a fim de se energizar o cartão próximo, que através do fenómeno elétromagnético chamado de indutância, carrega capacitores responsáveis pela alimentação do cartão durante o período de troca de informações, pois conforme já dito anteriormente o cartão MiFare é passivo e não depende de meios externos de alimentação como baterias no caso.

A estrutura interna do cartão é similar a figura abaixo:

O cartão nada mais é que duas folhas geralmente de PVC e internamente um microchip e uma antena em formato de bobina de cobre. Não entrarei no mérito de como a comunicação funciona pois isso já estaria fora do foco desse artigo.

Abaixo a figura do diagrama de Blocos de um MiFare:

A antena na figura trata-se da bobina de cobre externa ao chip.

RF-Interface fica todo o bloco inerente ao gerenciador de alimentação, gerenciador de modulação de rádio frequência de envio e recebimento de dados e Clock Regenerator.

Anticollision é o bloco que garante que o leitor/gravador apenas se comunique com um cartão por vez, pois nesse caso de cartões sem contato é possível de se ter mais de um cartão no campo eletromagnético do leitor.

Authentication é o bloco responsável pela autenticação utilizando-se uma de duas chaves possíveis em um Setor de memória especifico.

Control & ALU (Arithmetic Logic Unit) é o bloco responsável pelas operações simples aritméticas que um MiFare é capaz de realizar utilizando valores gravados na memória, como incremento, decremento e redundância.

Crypto é o bloco responsável pela criptografia do canal de comunicação entre o Cartão e o Leitor, o algoritimo é conhecido por Crypto-1 e é proprietário da NXP, curiosamente é o maior calcanhar de Aquiles do MiFare pois esse algorítmo já foi quebrado.

EEPROM-Interface é responsável pela escrita e leitura de EEPROM.

EEPROM é bloco de memória propriamente dito, essa memória (no caso do MiFare 1Kb) é organizada em 16 setores contendo 4 blocos e cada bloco possui 16 bytes de memória.

Um Setor pode ser representado da seguinte maneira:

Sector ( 0 ~ 15 )

{

O Bloco 3 de cada Setor é especial e reservado, nesse bloco ficam gravados duas chaves de 48 bits conhecidas por KEY A e KEY B, onde geralmente a Key A possui mais privilégios que a Key B, nesse bloco ficam ainda gravados uma Access Condition(Condição de Acesso) composta por 4 bytes, que define a condição de acesso para cada bloco do setor, como apenas leitura, apenas decremento, escrita e leitura apenas pela Chave A, etc.

A empresa responsável pela sua concepção foi a Philips, atualmente a marca MiFare como sua tecnologia pertencem a NXP Semiconductors(link) uma empresa fundada pela própria Philips em meados de 2006.

MiFare é uma comprovada, "confiável" e robusta tecnologia de cartões sem contato, desde de seu lançamento em 1995 foram produzidos mais de 3,5 Bilhões de cartões e foram instaladas cerca de 40 Milhões de Terminais Leitores/Gravadores ao redor do mundo.

Aqui um fato curioso ocorreu, o ID (Número Único) que todo MiFare possui é composto por 4 bytes, o que nos dá no máximo 4.294.967.295 (pouco mais de 4 Bilhões) de ID's únicos disponíveis, logo em meados de 2009 ~ 2010, as fabricantes de MiFare estavam ficando sem ID's disponíveis para fabricar seu produtos, a solução então foi aumentar esse ID de 4 bytes para 7 bytes o que elevou para 72 Quatrilhões de ID's disponíveis, um número razoável se comparado os 15 anos que se levou para exaurir os 4 Bilhões de IDs disponíveis.

Esquema de funcionamento:

| |

| Modelo de Comunicação |

A estrutura interna do cartão é similar a figura abaixo:

|

| MiFare em Camadas |

Abaixo a figura do diagrama de Blocos de um MiFare:

|

| MiFare Diagrama de Blocos |

RF-Interface fica todo o bloco inerente ao gerenciador de alimentação, gerenciador de modulação de rádio frequência de envio e recebimento de dados e Clock Regenerator.

Anticollision é o bloco que garante que o leitor/gravador apenas se comunique com um cartão por vez, pois nesse caso de cartões sem contato é possível de se ter mais de um cartão no campo eletromagnético do leitor.

Authentication é o bloco responsável pela autenticação utilizando-se uma de duas chaves possíveis em um Setor de memória especifico.

Control & ALU (Arithmetic Logic Unit) é o bloco responsável pelas operações simples aritméticas que um MiFare é capaz de realizar utilizando valores gravados na memória, como incremento, decremento e redundância.

Crypto é o bloco responsável pela criptografia do canal de comunicação entre o Cartão e o Leitor, o algoritimo é conhecido por Crypto-1 e é proprietário da NXP, curiosamente é o maior calcanhar de Aquiles do MiFare pois esse algorítmo já foi quebrado.

EEPROM-Interface é responsável pela escrita e leitura de EEPROM.

EEPROM é bloco de memória propriamente dito, essa memória (no caso do MiFare 1Kb) é organizada em 16 setores contendo 4 blocos e cada bloco possui 16 bytes de memória.

Um Setor pode ser representado da seguinte maneira:

Sector ( 0 ~ 15 )

{

- Block 0 - 16 bytes de memória - Livre para Uso

- Block 1 - 16 bytes de memória - Livre para Uso

- Block 2 - 16 bytes de memória - Livre para Uso

- Block 3 - 16 bytes de memória - Sector Trailer

O Bloco 3 de cada Setor é especial e reservado, nesse bloco ficam gravados duas chaves de 48 bits conhecidas por KEY A e KEY B, onde geralmente a Key A possui mais privilégios que a Key B, nesse bloco ficam ainda gravados uma Access Condition(Condição de Acesso) composta por 4 bytes, que define a condição de acesso para cada bloco do setor, como apenas leitura, apenas decremento, escrita e leitura apenas pela Chave A, etc.

Uma única ressalva fica por conta do Bloco 0 do Setor 0, esse bloco em especial é reservado não podendo ser reescrito, nesse bloco encontra-se o ID único do MiFare bem como informações industriais inerente a cada fabricante.

Como podem ter notado, o MiFare é fundameltamente um cartão de memória, onde essa memória se encontra dividia entre blocos dentro de setores, porém como podemos contabilizar são 16 Setores X 4 Blocos de 16 bytes = 1024 bytes, descontando o Bloco 0 do Setor 0 e os 16 Blocos Sector Trailer ficamos com 752 bytes disponíveis para uso.

Por fim o MiFare utiliza-se de vários padrões definidos pela ISO/IEC 14443A, como por exemplo o protocolo de comunicação definida pela ISO 14443A-4.

Os Modelos de MiFare

Abaixo segue uma pequena Linha do Tempo dos diversos MiFare existentes hoje no mercado:

Como podem ter notado, o MiFare é fundameltamente um cartão de memória, onde essa memória se encontra dividia entre blocos dentro de setores, porém como podemos contabilizar são 16 Setores X 4 Blocos de 16 bytes = 1024 bytes, descontando o Bloco 0 do Setor 0 e os 16 Blocos Sector Trailer ficamos com 752 bytes disponíveis para uso.

Por fim o MiFare utiliza-se de vários padrões definidos pela ISO/IEC 14443A, como por exemplo o protocolo de comunicação definida pela ISO 14443A-4.

Os Modelos de MiFare

Abaixo segue uma pequena Linha do Tempo dos diversos MiFare existentes hoje no mercado:

- 1994 - MiFare Classic, de 1Kb de Memória.

- 1997 - MiFare Pro, primeiro com co-processador 3DES.

- 1999 - MiFare Prox / SmartMX, com co-processador PKI (Public Key Infraestruture), era oferecido também em dual interface (contato / sem contato) e alguns poderiam inclusive incluir o Java Card Open Platform.

- 2001 - MiFare Ultralight, como próprio nome diz um MiFare de 192 bytes de Memória.

- 2002 - MiFare Classic, de 4Kb de Memória.

- 2002 - MiFare DESFire, com microprocessador e avançado esquema de segurança baseado em 3DES, suportando inclusive APDU's ISO7816-4, porém seu preço é proibitivo se comparado a versão Classic.

- 2006 - MiFare DESFire EV1, com suporte ao AES de 128bits, porém ainda caro.

- 2008 - MiFare Plus, concebido para substituir seus antecessores DESFire e Classic a um preço atrativo, é um chip dotado de um forte e complexo esquema de segurança baseada em AES 128 bits.

- 2008 - MiFare Ultralight C, graças a um grupo russo que conseguiu quebrar a versão anterior, essa versão C traz um complexo esquema de segurança utilizando autenticação 3DES.

|

| MiFare Utilizado no Sistema de Transporte Público de São Paulo |

|

| MiFare utilizado no Sistem de Transporte do Rio de Janeiro |

E em outras milhares de aplicações, como carteira de estudante, bilhete em estádios de futebol, cartões fidelidade, comandas para restaurantes e casas noturnas, etc.

Segurança

Ter optado por utilizar-se de um algorítmo criptográfico proprietário como no caso do Crypto-1 talvez tenha sido uma das maiores falha no projeto MiFare Classic(ou não).

Em meados de 2008 foram apresentadas formas de ataques e a engenharia reversa parcial do algoritimo de criptografia do MiFare Classic.

Tal engenharia reversa utilizou-se de raspagem e análize dos blocos lógicos no substrato de silício do microchip, utilizando para isso um potente microscópio eletrônico.

Essa descoberta abriu inumeras formas de ataques inclusive a possibilidade de clonagem do cartão.

Os chineses cláro se aproveitando da brecha, criaram um leitor NFC (Near Field Communication), similar a um Pendrive USB que se destina a ser um simples leitor RF, porém esse inocente leitor, funciona também como MiFare Classic, ou seja aproximando esse leitor de um terminal, o terminal o reconhece como sendo um MiFare.

Não contentes com isso os Chineses também comercializam cartões MiFare Classic que muito provavelmente utiliza-se de um ID que já existe no mercado, ou pior o ID desse cartão pode ser atribuido livremente por quem o compra.

Em meados de 2008 foram apresentadas formas de ataques e a engenharia reversa parcial do algoritimo de criptografia do MiFare Classic.

Tal engenharia reversa utilizou-se de raspagem e análize dos blocos lógicos no substrato de silício do microchip, utilizando para isso um potente microscópio eletrônico.

Essa descoberta abriu inumeras formas de ataques inclusive a possibilidade de clonagem do cartão.

Os chineses cláro se aproveitando da brecha, criaram um leitor NFC (Near Field Communication), similar a um Pendrive USB que se destina a ser um simples leitor RF, porém esse inocente leitor, funciona também como MiFare Classic, ou seja aproximando esse leitor de um terminal, o terminal o reconhece como sendo um MiFare.

Não contentes com isso os Chineses também comercializam cartões MiFare Classic que muito provavelmente utiliza-se de um ID que já existe no mercado, ou pior o ID desse cartão pode ser atribuido livremente por quem o compra.

|

| Ataque utilizando Leitor NFC com MiFare Classic Clonado |

|

| Clone por Eavesdropping |

Esse é um dos ataques mais perigoso sobre o MiFare Classic, pois mesmo que o Terminal esteja equipado com um forte esquema de segurança utilizando SAM Cards (Secure Access Modules), ainda sim é possível realizar um ataque conhecido por Replay Attack.

Imaginem o seguinte cenário onde recarregamos o cartão de vale transporte em um terminal ordinário de recarga em um terminal rodoviário.

Ao carregar o MiFare Classic, copiamos todo conteúdo da transação com um Celular NFC, então utilizamos e exaurimos todos os créditos do cartão, então realizamos uma recarga desse cartão utilizando os dados decifrados da comunicação anteriormente gravada.

A empresa só detectará o problema tarde demais ao levantar o balanço monetário.

Existe um outro ataque muito conhecido em redes TCP/IP chamado de Men in the middle (Homem no Meio).

|

| Ataque Men in the Middle |

E que esse funcionário esteja feliz embreagando-se com amigos em um barzinho a kilometros de distancia da empresa, com sua carteira contendo o MiFare sobre o balcão,.

Apenas posicionando o Celular NFC B do lado dessa carteira é possível estabelecer uma comunicação entre esse cartão e o Celular NFC A que se passará pelo cartão original e será aceito pelo Terminal da Portaria como sendo autentico.

Pôr mais fantasioso que essa estória possa parecer, ela me foi demonstrada pela própria NXP em seus escritórios em São Paulo, quando eu tive o privilégio de ver a apresentação do seu novo produto o então MiFare Plus.

Como podem ver levou quase 15 Anos para a tecnologia ser quebrada, o que é um tempo notável, porém conforme dito antes existem mais de 3,5 Bilhões de cartões MiFare Classic no mundo passiveis de serem hackeados, fora as outras centenas de milhões de MiFare Classic Chineses apelidados de Xing Ling's.

Atualmente a NXP trabalha com a Linha Conhecida como MiFare Plus, extremamente seguro e utilizando o Algoritimo AES 128 bits para tudo, desde a autenticação por diversificação de Chaves, proteção do Canal de comunicação RF, cifragem/decifragem dos Dados e cálculo de MAC (Message Authentication Code).

O AES por ser um Algoritimo Criptográfico aberto e conhecido não desperta a curiosidade de alguns hackers em raspar o substrato de silício e observa-los sobre um microscópio eletrônico.

O MiFare Plus também possui de 2 a 3 níveis de operação sendo que o primeiro deles é totalmente compatível com o MiFare Classic (inclusive na vulnerabilidade), porém no último nível se torna uma peça realmente dificil de ser quebrada, nesse nível até o ataque de Men in the middle é impossivel de ser realizado pois o chip matém um rigoroso controle de Timming entre envio e resposta de dados para o Leitor.

O MiFare Plus é com certeza um dos cartões mais impressionantes o qual eu tive o privilégio de trabalhar, arrisco-me a dizer que é tão complexo de se trabalhar quanto é o Java Card. Porém se o seu projeto não necessita de tanta segurança assim, continue usando a versão básica e barata Classic, se precisa de segurança, considere o MiFare Plus.

Um Grande Abraço e até a Próxima!

Olá Ricardo,

ResponderExcluirMuito interessante sua matéria, tenho uma dúvida: por duas vezes no último mês recarreguei meu bilhete único e quando ia passar na catraca, debitava o valor e depois informáva que eu tinha apenas centavos.

Fui alertada de que o fato de deixar o bilhete próximo do celular fazia com que a bateria do mesmo descaregasse o bilhete. Isso procede?

Olá Auriluce,

ResponderExcluirNão isso não procede, a Tecnologia MiFare não é passivel de Dano simplesmente por estar próximo a celulares ou outras fontes que emanam campo eletromagnético, pois eles trabalham em uma faixa especifica de frequencia (13Mhz) e são muito resistentes ao calor, já testei em laboratório cartões que chegaram a derreter o Plástico PVC de tanto que aqueceram quando expostos a um forte campo magnético e nem por isso apresentaram defeitos.

O que pode estar ocorrendo é um problema com seu cartão seja por uso já prolongado ou por algum tipo de defeito de fabrica mesmo.

Sugiro que você efetue a troca dele.

Abraços.

Cara show de bola sua matéria,muito interessante,Parabéns!

ResponderExcluirVc saberia dizer que tipo de criptografia possuem os cartões distribuídos pelas tv por assinatura?

Acho que os "hackers" que "descobriram" a falha de segurança do Bilhete Único leram o seu artigo. hahaha

ResponderExcluirObrigada, Ricardo.

ResponderExcluirNa verdade é como eu disse, isso é uma falha conhecida a mais de 5 anos por absolutamente todos os Profissionais envolvidos nesta área inclusive todos da SPTrans. Porém o ataque realizado pelos tais "Pesquisadores" foi mais simples ainda, eles quebraram a frágil chave de 48 Bits do cartão por meio de força bruta.

ResponderExcluirSobre a pergunta da Criptografia utilizada pelas operadoras de TV por Assinatura tanto a por Satelite quanto a por Cabo, utiliza-se de um algoritimo proprietário baseado em DES/3DES da empresa Nagravision.

Existem 3 versões conhecidas por N1, N2 e N3 as primeiras 2 já foram totalmente quebradas e são muito utilizadas ainda hoje, porém a N3 utiliza o esquema de derivações de chaves e ainda não foi quebrada, mas um outro ataque muito interessante burla o sistema N3 conhecido por Cardsharing no qual um Smart Card oficial com assinatura Paga FULL é disponibilizada por um Servidor via Internet neste caso muitos Decodificadores Piratas são conectados na Internet e usufruem deste único cartão.

Geralmente o acesso a esses servidores cobram uma valor irrisório se comparadas as assinaturas de TV.

Por fim nem os cartões Bancários com Chip são totalmente seguros, já preparei um artigo sobre esse tema também porém esse tipo de assunto é algo que tende a chamar a atenção de todo tipo de pessoas de má indole, por isso resolvi não publica-lo ainda.

Abraços!

gostei muito do artigo ,se pudesse falar mais sobre o nagra 3 , ficaria muito agradecido , pois estou no estudo sobre essa tecnologia

ResponderExcluirMassao, muito bom o post, vc recomenda algum material para quem pretendo estudar mais a fundo sobre Mifare? Abraços!

ResponderExcluirNa Verdade não existe muito mais a aprender sobre o MiFare por ele ser extremamente simples.

ExcluirComo cada fabricante de leitor implementa uma forma de se comunicar com o cartão, o desafio acaba ficando por conta de como lidar com o SDK do Leitor.

Mas uma coisa é comum para todos os leitores são os comandos Detect (normalmente dividido em 3 etapas), Autenticação, Read, Write, Increment, Decrement, Transfer e Restore.

Então a dica é comprar um Leitor e alguns cartões e testar.

Abraços.

Ola.

ResponderExcluirVenho acompanhando as novidades e tecnologias envolvidas com NFC / RFID.

Li muito a respeito de copia dos cartões Mifare de 1k, entre outros... Do desenvolvimento de aplicativos na plataforma android, até as placas acopladas ao Arduino como à Adafruit...

Através do meu conhecimento "básico" desta tecnologia, me pergunto se é possível à copia bruta dos dados do card. Como vejo em outras tecnologias, como copy, formatação e restauração de discos de dados magnéticos...

Será que realmente torna-se necessário a cosdificação das chaves do Card?

Encontrei diversas formas de descodificar estas chaves e até mesmo de descobri-las com força bruta... Mas será que não é possível copiar toda a plataforma dos dados do Card. Criar uma copy bruta e sempre reseta-la através de outras tags ou cartões...?

Minha curiosidade partiu da utilização de um smartphone Galaxy S3 com tecnologia NFC... Dai, venho tentando descobrir uma forma de criar uma imagem de Card, à qual possa ser transmitida pelo smartphone, com a mesma frequência que o cartão e seu respectivo leitor utiliza...

Encontro uma saída pelo arduino... Mas será que ainda terei de descodificar cada card?

A pergunta em fim é: será possível um dispositivo, através de smartphone ou Arduino, copiar os dados de cards, mais especifico Mifare 1k, sem a necessidade de descodificar as chaves? Sabendo que muito software precisa obter os dados abertos de cada bloco para copia-los... E qual o mecanismo utilizado?

-> Parabéns lema matéria Ricardo!

Não, não é possível copiar dados de um MiFare sem antes quebrar as chaves de segurança.

ExcluirHoje em dia é relativamente fácil realizar essa tarefa utilizando a NFC Lib.

E também é relativamente fácil comprar um MiFare Chines com Bloco 0 Regravável (Local onde fica gravado o ID "único" do cartão).

Logo é muito fácil clonar um MiFare Classic.

Fala ricardo... eu me-chamo raul e estou no 5º período de redes de computadores e preciso fazer um tcc sobre RFID... a minha ideia seria utilizar a tecnologia para a criação de um cartão de presença para funcionários de uma empresa... mas tenho que fazer um protótipo... manda um email ai pra contato.. pois estou interessado

ResponderExcluirO Caminho mais fácil é utilizar um MiFare que é facil de ser comprado, e o Leitor, qualquer leitor NFC serve. Voce pode encontra isso nessas empresas.

Excluirhttp://www.sonsun.com.br/

http://www.planeta.inf.br/site_br/

Mas já aviso que pode sair caro, então aconselho a compra isso lá fora em sites chineses como por exemplo a Deal Extreme ou AliExpress.

ola bom dia, li sua materia e achei muito interessante e gostaria de pedir uma ajuda, estou tentando desenvolver um sistema de bilhetagem "cobranca" igual ao do bilhete unico para uma empresa. gostaria de umas dicas,

ResponderExcluircomprei um leitor e gravador na net, simples para teste.

gostaria de fazer algo igual ao bilhete unico utilizado aqui em sao paulo. tentei ler um cartao de bilhete porem nao consegui, sera que voce poderia me ajudar preciso de algo bem seguro e simples de trabalhar

obrigado. nandopais@hotmail.com

Olá Fernando, desenvolver Bilhetagem Eletrônica de longe é algo trivial, envolve uma equipe grande de desenvolvedores.

ExcluirEu gostaria de escrever um Artigo sobre bilhetagem, porém como trabalho nessa área, isso talvez acabasse sendo entendido como conflito de interesses, talvez eu escreva um mais leve quem sabe.

A bilhetagem eletrônica a grosso modo, funciona utilizando-se um Elemento Seguro (SAM) que gera as chaves dos setores do MiFare com base no serial number do MiFare.

Após ler os dados do cartão você apresenta os dados para o SAM que irá Decifrar os dados, com esse dados em mãos você poderá ler o Saldo e efetuar Débitos.

Após alterar os dados, você irá apresenta-lo ao SAM que irá Cifrar os dados, Assina-los e converter para o padrão de dados a ser gravado no cartão.

Já Inserir créditos é algo bem mais complexo pois utiliza placas Criptográficas alocadas em Ambiente Seguro, logo o SAM de Rua nos Bloqueios dos Metrôs ou nas Catracas dos Ônibus bem como nos terminais de Recargas, não possuem a capacidade de gerar Créditos.

Tempos atrás algumas pessoas auto intituladas de "Pesquisadores" disseram ter quebrado o BU, na verdade eles apenas realizaram o ataque conhecido como Replay, simplesmente regravavam uma imagem do cartão com crédito no mesmo cartão debitado.

Esses "Pesquisadores" idiotas só não comentaram que existe um sistema que detecta e coloca cartões fraudados em o que chamamos de HotList, logo a fraude é detectada e o cartão é queimado no dia seguinte.

Enfim Bilhetagem Eletrônica infelizmente não é coisa para 1 nem 2 pessoas, é algo que envolve varias Dezenas de pessoas no mais variado campo de atuação, começando pelo pessoal de Hardware que desenvolve os Equipamentos (Validadores), Baixo Nível (Firmware), passando pelo pessoal do Alto Nível (Servidores e Banco de Dados), terminando no que chamamos de BackOffice (Analistas de Negócios).

Abraços.

Olá! Adorei seu post! Bom, fiquei curioso, então o¨Replay¨não funciona? Por que conheço alguém que usa a dois anos e diz que nunca deu problema nenhum..! Será que ele está mentindo? Bom, como só ando de carro não sei, mas estou muito curioso!

ResponderExcluirFunciona e não funciona. Em alguns sistemas de bilhetagem praticamente é muito difícil de se realizar esse tipo de ataque, a não ser que você utilize um cartão chinês com ID regraváveis.

ResponderExcluirMas uma proteção está praticamente presente em qualquer sistema de bilhetagem, o de Hotlist, sempre que o sistema detectar discrepâncias relacionada ao saldo do cartão, o mesmo é colocado na lista negra o que geralmente ocorre em 24 horas, sendo assim é improvável que seu amigo utilize essa fragilidade por mais de 2 anos.

Mas então, não entendo o por que dizem que o bilhete único pode ser fraudado, devido a que, se o bilhete clonado, ou¨replay¨, geralmente é usado 1 unica vez e queimado na sequência, não existe vantagem alguma em fraudar este sistema, até por que o gasto com cartão virgem, leitor/gravador, acabam custando a mesma coisa ou até mais que o valor cobrado sobre o transporte público, noutro detalhe é que os impostos de 60% sob o cartão virgem ( que mesmo importado da China são cobrados os impostos), geram tanto lucro quanto o próprio imposto sobre o transporte, logo, não vale a pena a clonagem, e também não vejo vantagem alguma pro governo em gastar muitos milhões em nova tecnologia, sendo que este sistema pelo que me parece....ainda é muito seguro e estável, se não houvesse a consultoria online onde coloca bilhetes no hotlist, talvez fosse de baixa segurança e vulnerável, mas ao contrário disso tem sistema online e funciona bem, conforme você mesmo salientou acima! Sem falar das imensas dificuldades em instalar e manusear os devidos firmwares, que pelo que parece são mais de 3 ou 4 para montar todo o processo, não sei, mas sei que são bastante complicados, sendo de uso quase que impossível a leigos em informática, e pelo que sei nem funcionam em qualquer sistema operacional, praticamente apenas no Linux, como o MFOC por exemplo! Vi algumas pessoas na net que compraram os melhores e mais modernos leitores/gravadores RFID, mas que na verdade não serviram de nada, não conseguiram sequer passar da fase de estudo, cansaram e desistiram, enquanto que outros dizem que existe até celular capaz de roubar créditos a distância, e de bilhetes de desconhecidos, sinceramente não acredito, ou seja...,... a impressão que dá, é de que o governo está arrumando pretextos para iniciar uma nova licitação de troca de sistema para fins de caixa 2(claro, se não fosse caixa 2 não fariam nada além de tirar férias), por que falha na segurança não existe de fato, ao menos não de forma a que venha prejudicar o faturamento do sistema, ou é mais simples do que podemos imaginar e estão ocultando ao máximo enquanto não trocam o sistema! Ando pelos 4 cantos de São Paulo, um conhecido disse que usa um¨replay¨ a 2 anos, mas sinceramente, não acredito nele, e tirando ele, nunca sequer escutei falar que alguém tenha conseguido grandes vantagens em clonar ou fraudar o sistema de transporte público, não existe ninguém vendendo bilhete com¨esquema¨e não existe ninguém que consiga usar sequer em pró beneficio diariamente! A população mais carente tem faceboock, sabe mexer em e-mails, um programinha ou outro, mas nem se atrevem a fuçar em programas mais complicados, e quem dirá comprar um leitor gravador de mifare para se aventurar, por outro lado os que estudam sobre ciência da informática, ao que me parece, os mais afortunados(digamos assim), parecem se interessar apenas pela quebra de criptografia, apenas para fins de estudos e aprendizado, novas formas de segurança ou simplesmente para adquirir maiores méritos! Bom, depois de tanto escrever;¨Resumindo¨; Não acredito na falha de segurança! Eu mesmo gostaria muito de colocar a teste esta tal¨descoberta¨, já havia até negociado um bom leitor/gravador, mas quando me dei conta da improbabilidade da execução em prática, percebi que me arrependeria amargamente da compra! Imagino que você seja pago para por sua inteligência em prática, desenvolvendo novas ideias e melhorando sistemas de segurança, e vê-se logo que é muito inteligente, mas principalmente devido a ética perante grandes investimentos, clientes e patrocínio de imensas corporações, acredito que possa vir a nunca revelar esquemas deste tipo, e quem sabe até confundir os que estão quase conseguindo, porém que estão cansados de tentar, mas afinal... o sistema pode ser clonado ou não? Por que pelo que entendi, através de você, é impossível a clonagem, outras pessoas discutem o mesmo tema, enquanto que outros garantem que é possível...! Esta história está muito confusa....!

ResponderExcluirMestre Massao, por favor, para fuçar e alterar em cartões mifare ultralight, 1k e 4k... qualquer leitor com gravador Rfit Mifare Ultralight, MIFARE 1K e MIFARE 4K substitui o Arduíno com a placa leitora de mifare pn532? Obrigado!

ResponderExcluirQualquer Leitor atualmente trabalha com MiFare, eu recomendo a compra de um ACR122 pois possui ótima compatibilidade com a NFCLIB que possui uma ampla gama de Ferramentas, inclusive as de ataques a esses cartões.

ResponderExcluirMestre Massao, antes de expor minha ultima duvida, gostaria de agradecer pela boa vontade que tem com as demais pessoas, você consegue não ser apenas inteligente, mas também muito altruísta, e isso é dom de poucos! Muito obrigado pela atenção dispensada! Bom, pra finalizar e sanar minhas duvidas...,..então com o ACR122 e 1 cartão chinês....consigo fazer uma viagem de metrô na faixa? Mesmo com todo gasto e sabendo que a segurança está sendo substituída, gostaria de fazer esta unica viagem e participar desta experiência! Seria possível então? Obrigado!

ResponderExcluirSim é possível, no caso nem seria necessário um cartão chinês.

ResponderExcluirPorém antes algumas ressalvas, o exploit que a dupla de "Pesquisadores" utilizaram para quebrar as chaves do MiFare do bilhete único já foi corrigido, adicione o fato que já a algum tempo os cartões MiFare vem sendo produzidos com algumas proteções que visam dificultar a quebra das chaves. Não que isso impossibilite a quebra mas a torna bem mais difícil de se realizar.

Como toda quebra de segurança, nesse caso não será diferente, exigirá tempo de pesquisa e estudos bem como dinheiro.

No final acaba sendo tão custoso realizar a tarefa, que não vale a pena por apenas um dia de passagem grátis, sendo que no dia seguinte provavelmente o cartão será posto na lista negra.

Aqui cabe aquela velha premissa que rege os sistemas de segurança digital:

"O Nível de Segurança é aceitável quando os custos de um ataque bem sucedido, é de uma ordem de grandeza maior que o lucro em potencial."

Parabéns pelo post! Tenho duas dúvidas em relação aos cartões mifares:

ResponderExcluir01) É possível identificar o fabricante do chip do cartão?

02) Como posso identificar se o cartão possui ID regravavel?

Pergunto isto pois já tive problemas com alguns fornecedores de cartão e sempre fiquei com essa dúvida, para ter certeza que eles estão me vendendo pelo que estou pagando

Grato!

Antigamente antes da entrada dos cartões chineses no mercado, até era possível identificar os cartões.

ExcluirPorém hoje é impossível identificar entre um cartão NXP ou Infineon de um cartão chines, pois o chines é uma cópia exata dos oficiais menos na qualidade.

O cartão chines queima muito facilmente dependendo da potencia do Campo RF.

Recomendas algum procedimento de testes quando recebemos um novo lote de cartões, para verificar se queimará com facilidade ou algo parecido, com o objetivo de evitar problemas na produção?

ExcluirMassao, existe algum tipo de Smart Card com RFID simultaneamente? A minha ideia é utilizar o RFID para acesso em catracas e com o mesmo card fazer a validação de usuario no pc a partir de um leitor usb. Onde eu poderia comprar esses cards?

ResponderExcluirMassao, é possível adaptar esses cartões para colocar dentro um relógio convencional? Tipo, o do bilhete único por exemplo? Corre riscos de perder a estrutura? É viável?

ResponderExcluirRicardo Massao, Parabéns por dedicar seu tempo divulgando,fomentando e compartilhando seu vasto conhecimento sobre a tecnologia Mifare. Ao que tudo indica, esse blog está cumprindo seu papel: "Esse Blog tem como objetivo principal fornecer informações e tutoriais voltado aos variados tipos de Smart Cards, como Java Card, Memory Cards, MiFare Classic/Plus, Crypto Memory". Levando em consideração as "dúvidas" levantadas por alguns dos "pesquisadores" que aqui frequentam, imagino que os objetivos deles não sejam tão altruístas quanto os seus. Um abraço!

ResponderExcluirEste comentário foi removido por um administrador do blog.

ResponderExcluirRicardo, gostei de aprender mais sobre o assunto, uma dúvida que não consigo descobrir, consigo salvar os dados do meu cartão de acesso ao trabalho no celular e usar um emulador para entrar todos os dias na catraca deixando assim o cartão em casa?

ResponderExcluir